Ï¿Ï«Ï┤ÔÇîÏ¿┘åÏ»█î Ï┤Ï¿┌®┘ç ┘ê Ï»Ï│Ϭ┌»Ïğ┘ç Ï¿Ïğ█îÏ» Ï¿Ï«Ï┤█î ÏğÏ▓ Ï▒┘ê█î┌®Ï▒Ï» Ïğ┘à┘å█îϬ█î Ï»┘üÏğÏ╣█î Ï»Ï▒ Ï╣┘à┘é Ï¿Ï▒Ïğ█î ┘ç┘à┘ç ┘àÏ¡█îÏÀÔÇî┘çÏğ█î Ï│█îÏ│Ϭ┘à ┌®┘åϬÏ▒┘ä ÏÁ┘åÏ╣Ϭ█î Ï¡█îÏğϬ█î (ICS) Ï¿ÏğÏ┤Ï». ÏÁÏğÏ»┘éÏğ┘å┘ç Ï¿┌»┘ê█î┘àÏî Ïğ█î┘å Ï¿┘çϬÏ▒█î┘å Ï▒┘êÏ┤ Ïğ┘à┘å█îϬ ┘ü█îÏ▓█î┌®█î ÏğÏ│Ϭ ┌®┘ç ÏÀ█î ┘éÏ▒┘å ┘çÏğ Ïó┘à┘êϫϬ┘ç Ï┤Ï»┘ç ÏğÏ│ϬÏî ┘ê Ï¿┘çϬÏ▒█î┘å Ï▒┘ê█î┘ç Ïğ┘à┘å█îϬ ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬ ÏğÏ│Ϭ ┌®┘ç Ï»Ï▒ ┌å┘åÏ» Ï»┘ç┘ç ┌»Ï░Ï┤Ϭ┘ç Ïó┘à┘êϫϬ┘ç Ï┤Ï»┘ç ÏğÏ│Ϭ. Ïğ█î┘å █î┌®┬á ┘êÏÂÏ╣█îϬ Ïğ┘à┘å█îϬ█î Ï¿Ï│█îÏğÏ▒ ┘é┘ê█î ϬÏ▒ ┬áÏğÏ▓ █î┌® Ï»┘üÏğÏ╣ Ï│ÏğÏ»┘ç ┘ü┘éÏÀ ┘àÏ¡█îÏÀ█î ÏğÏ▒ÏğÏĞ┘ç ┘à█î Ï»┘çÏ». Ï¿Ïğ Ï¡┘üÏğϩϬ ┘ü┘éÏÀ ┘àÏ¡█îÏÀ█îÏî ┘ç┘å┌»Ïğ┘à█î ┌®┘ç Ï¡Ï▒█î┘ü Ï»Ï│ϬÏ▒Ï│█î ┘¥█îÏ»Ïğ ┘à█î ┌®┘åÏ»Ïî ┘ç█î┌å ┌å█îÏ▓ ┘àÏğ┘åÏ╣ ÏğÏ▓ Ï╣Ï¿┘êÏ▒ Ï¿Ï»┘ê┘å ┌åÏğ┘äÏ┤ ÏğÏ▓ Ï┤Ï¿┌®┘ç ┘å┘à█î Ï┤┘êÏ». Ï¿Ï«Ï┤ÔÇîÏ¿┘åÏ»█î ┘ê Ï▒█îÏ▓Ï¿Ï«Ï┤ÔÇîÏ¿┘åÏ»█î Ï»Ï│ϬÏ▒Ï│█î Ï¿█îÔÇîÏ▒┘ê█î┘ç Ï▒Ïğ Ï»Ï▒ ┘àÏ¡█îÏÀÔÇî┘çÏğ█î IT ┘àϬ┘ê┘é┘ü ┘à█îÔÇî┌®┘åÏ» ┘ê Ï¿Ïğ█îÏ» ┘ç┘à█î┘å ┌®ÏğÏ▒ Ï▒Ïğ Ï»Ï▒ ┘àÏ¡█îÏÀÔÇî┘çÏğ█î ICS Ïğ┘åϼÏğ┘à Ï»┘çÏ».

Ï»Ï▒ ┘êÏğ┘éÏ╣Ïî Ïğ┌®Ï½Ï▒ Ï╣┘à┘ä█îÏğϬ ÏÁ┘åÏ╣Ϭ█îÏî ┘àÏğ┘å┘åÏ» ┘å┘üϬ ┘ê ┌»ÏğÏ▓Ïî Ï¿Ï▒┘éÏî ϬÏğÏ│█îÏ│ÏğϬÏî Ï»Ï▒█îÏğ┘å┘êÏ▒Ï»█î ┘ê Ϭ┘ê┘ä█îÏ»Ïî ÏğÏ▓ ┘éÏ¿┘ä ÏğÏ▓ Ϭ┘éÏ│█î┘à Ï¿┘åÏ»█î Ï│ÏğÏ»┘ç Ï¿█î┘å Ï┤Ï¿┌®┘ç ┘çÏğ█î ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬ Ï┤Ï▒┌®Ï¬ ┘ê Ï┤Ï¿┌®┘ç ┘çÏğ█î ICS █îÏğ ┘ü┘åÏğ┘êÏ▒█î Ï╣┘à┘ä█îÏğϬ█î (OT) ÏğÏ│Ϭ┘üÏğÏ»┘ç ┘à█î ┌®┘å┘åÏ». Ïğ┘àÏğ Ï¿Ï▒Ïğ█î Ï¿█îÏ┤ϬÏ▒Ïî Ïğ█î┘å ┘ç┘àÏğ┘å ϼÏğ█î█î ÏğÏ│Ϭ ┌®┘ç Ϭ┘éÏ│█î┘à Ï¿┘åÏ»█î Ïó┘å┘çÏğ ┘àϬ┘ê┘é┘ü ┘à█î Ï┤┘êÏ». ┌åÏ▒ÏğÏş

Ϭ┘éÏ│█î┘à Ï¿┘åÏ»█î Ï»Ï▒ Ï┤Ï¿┌®┘ç ┘çÏğ█î ICS ┘à█î Ϭ┘êÏğ┘åÏ» ┌åÏğ┘äÏ┤ Ï¿Ï▒Ïğ┘å┌»█îÏ▓ ┘ê ┘¥Ï▒┘çÏ▓█î┘å┘ç Ï¿ÏğÏ┤Ï». Ïğ█î┘å ┘å█îÏğÏ▓ Ï¿┘ç┬á Ï»Ïğ┘åÏ┤ Ï╣┘à█î┘é ┬áÏğÏ▓ Ï┤Ï¿┌®┘ç ICS ┘ê Ï»Ï│Ϭ┌»Ïğ┘çÔÇî┘çÏğ Ï»ÏğÏ▒Ï» - ÏğÏ║┘äÏ¿ ÏÁÏ»┘çÏğ Ï»Ï▒ Ïğ█î┘å ┘àÏ¡█îÏÀÔÇî┘çÏğ. ┘ê Ï¿Ï│Ϭ┘ç Ï¿┘ç ┘åÏ¡┘ê┘ç Ïğ┘åϼÏğ┘à Ïó┘åÏî ┘¥█îÏğÏ»┘ç Ï│ÏğÏ▓█î Ï»Ï▒ Ï┤Ï¿┌®┘ç ┘çÏğ█î ICS ┘à█î Ϭ┘êÏğ┘åÏ» Ï▓┘àÏğ┘å ┘ê Ϭ┘äÏğÏ┤ ┘éÏğÏ¿┘ä Ϭ┘êϼ┘ç█î Ï»ÏğÏ┤Ϭ┘ç Ï¿ÏğÏ┤Ï» ┘ê ┘à┘à┌®┘å ÏğÏ│Ϭ ┘àÏ│Ϭ┘äÏ▓┘à Ï«Ï▒ÏğÏ¿█î Ï┤Ï¿┌®┘ç Ï¿ÏğÏ┤Ï» ┌®┘ç ┘çÏ▓█î┘å┘ç ┘éÏğÏ¿┘ä Ϭ┘êϼ┘ç█î Ï▒Ïğ Ï¿Ï▒Ïğ█î Ï│ÏğÏ▓┘àÏğ┘å ┘çÏğ Ϭϡ┘à█î┘ä ┘à█î ┌®┘åÏ».

Ï╣┘äÏğ┘ê┘ç Ï¿Ï▒ Ïğ█î┘åÏî Ï¿Ï│█îÏğÏ▒█î ÏğÏ▓ Ï│ÏğÏ▓┘àÏğ┘å ┘çÏğ ┘üÏğ┘éÏ» ϬϫÏÁÏÁ ┘ê ┘ç┘àÏğ┘ç┘å┌»█î ┘äÏğÏ▓┘à Ï¿Ï▒Ïğ█î Ïğ┘åϼÏğ┘à Ïğ█î┘å ┘¥Ï▒┘ê┌İ┘ç ┘çÏğ ┘çÏ│Ϭ┘åÏ». ┘àϬϫÏÁÏÁÏğ┘å ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬ Ï¿┘ç ÏÀ┘êÏ▒ Ï│┘åϬ█î Ï¿Ï«Ï┤ÔÇîÏ¿┘åÏ»█î Ï┤Ï¿┌®┘ç Ï▒Ïğ Ï¿Ïğ ÏğÏ│Ϭ┘üÏğÏ»┘ç ÏğÏ▓ ÏğÏ¿Ï▓ÏğÏ▒┘çÏğ█î ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬ ┘¥█îÏğÏ»┘çÔÇîÏ│ÏğÏ▓█î ┘à█îÔÇî┌®┘å┘åÏ»Ïî Ïğ┘àÏğ Ï┤Ï¿┌®┘çÔÇî┘çÏğ█î ICS Ϭ┘êÏ│ÏÀ ┘¥Ï▒Ï│┘å┘ä Ï╣┘à┘ä█îÏğϬ█î ┘àÏ»█îÏ▒█îϬ ┘à█îÔÇîÏ┤┘ê┘åÏ» ┌®┘ç ┘àÏ╣┘à┘ê┘äÏğ┘ï Ï│ÏÀÏ¡ █î┌®Ï│Ïğ┘å█î ÏğÏ▓ ϬϼÏ▒Ï¿┘ç █îÏğ Ïó┘à┘êÏ▓Ï┤ Ïğ┘à┘å█îϬ Ï│Ïğ█îÏ¿Ï▒█î ┘åÏ»ÏğÏ▒┘åÏ». Ï¿Ï»┘ê┘å ┘ç┘àÏğ┘ç┘å┌»█î ┘åÏ▓Ï»█î┌®Ïî Ϭ┘éÏ│█î┘à Ï¿┘åÏ»█î Ï»Ï▒ Ï┤Ï¿┌®┘ç ICS Ïğ┘à┌®Ïğ┘å ┘¥Ï░█îÏ▒ ┘å█îÏ│Ϭ.

┘àÏ¡█îÏÀ ┘çÏğ█î ICS┬á ┬á┘åÏ│ϿϬ Ï¿┘ç ┘àÏ¡█îÏÀ ┘çÏğ█î IT ┘å█îÏğÏ▓ Ï¿┘ç Ϭϼ┘ç█îÏ▓ÏğϬ ┘àϬ┘üÏğ┘êϬ█î Ï»ÏğÏ▒┘åÏ». Ïğ█î┘å ┘àÏ¡█îÏÀÔÇî┘çÏğ█î ICS Ï¿┘ç Ϭϼ┘ç█îÏ▓ÏğϬ█î ┘å█îÏğÏ▓ Ï»ÏğÏ▒┘åÏ» ┌®┘ç Ï¿Ï▒Ïğ█î ┘à┘éÏğ┘ê┘àϬ Ï»Ï▒ Ï¿Ï▒ÏğÏ¿Ï▒ ┘àÏ¡█îÏÀÔÇî┘çÏğ█î Ï«Ï┤┘å ÏÀÏ▒ÏğÏ¡█î Ï┤Ï»┘ç Ï¿ÏğÏ┤┘åÏ»Ïî ┌®┘ç Ϭϼ┘ç█îÏ▓ÏğϬ Ï│┘åϬ█î IT Ï┤┘àÏğ Ï▒Ïğ Ï▒Ï» ┘à█îÔÇî┌®┘åÏ».

Ïğ┘àÏğ Ϭ┘éÏ│█î┘à Ï¿┘åÏ»█î ┘éÏÀÏ╣Ïğ┘ï ┘éÏğÏ¿┘ä Ï»Ï│Ϭ█îÏğÏ¿█î ÏğÏ│ϬÏî ┘ê Ï¿┘ç ┘ç┘à█î┘å Ï»┘ä█î┘ä ÏğÏ│Ϭ ┌®┘ç Ï╣┘à┘ä█îÏğϬ ÏÁ┘åÏ╣Ϭ█î Ï¿Ïğ█îÏ» Ï¿┘ç┬á Ï▒┘êÏ┤ OT Ϭ┘éÏ│█î┘à Ï¿┘åÏ»█î Ï┤┘êÏ» .

┘üÏ▒Ï ┌®┘å█îÏ» ┘à┘å █î┌® Ï┤Ï▒┌®Ï¬ Ï»ÏğÏ▒┘àÏî ┘ê Ï┤Ï▒┌®Ï¬ Ï│┘ç ┘üÏ▒Ïó█î┘åÏ» Ï»ÏğÏ▒Ï» ┌®┘ç Ïó┘å┘çÏğ ÏğϼÏ▒Ïğ ┘à█î ┌®┘å┘åÏ». Ï│┘ç Ï│█îÏ│Ϭ┘à ┌®┘åϬÏ▒┘ä ┘àϫϬ┘ä┘ü ┘êϼ┘êÏ» Ï»ÏğÏ▒Ï» ┌®┘ç Ï│┘ç Ï╣┘à┘ä█îÏğϬ ┘àϼÏ▓Ïğ Ï▒Ïğ Ïğ┘åϼÏğ┘à ┘à█î Ï»┘ç┘åÏ». ┘üÏ▒Ïó█î┘åÏ» A Ï»ÏğÏ▒Ïğ█î PLCÏî Ï│█îÏ│Ϭ┘à Ïğ█î┘à┘å█î ┘ê RTU ÏğÏ│Ϭ. ┘üÏ▒Ïó█î┘åÏ» B Ï»ÏğÏ▒Ïğ█î PLCÏî Ï│█îÏ│Ϭ┘à Ïğ█î┘à┘å█î ┘ê RTU ÏğÏ│Ϭ. ┘üÏ▒Ïó█î┘åÏ» C Ï»ÏğÏ▒Ïğ█î ┘ç┘àÏğ┘å Ï»ÏğÏ▒Ïğ█î█î ÏğÏ│Ϭ. Ïğ█î┘å ┘üÏ▒Ïó█î┘åÏ»┘çÏğ Ï┤Ï¿┌®┘ç ICS Ïó┘å┘çÏğ Ï▒Ïğ ϬÏ┤┌®█î┘ä ┘à█î Ï»┘ç┘åÏ».

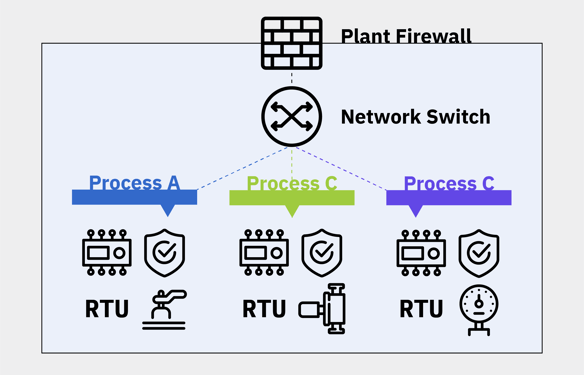

Ï┤┌®┘ä 1: █î┌® Ï┤Ï¿┌®┘ç ICS ┘àÏ│ÏÀÏ¡ ┘àÏ╣┘à┘ê┘ä█î

Ï¿┘ç ÏÀ┘êÏ▒ ┘àÏ╣┘à┘ê┘äÏî █î┌® ┘üÏğ█îÏ▒┘êÏğ┘ä Ï»Ï▒ Ï│ÏÀÏ¡ ┌®ÏğÏ▒Ï«Ïğ┘å┘ç ┘êϼ┘êÏ» Ï»ÏğÏ▒Ï». Ïğ┌®┘å┘ê┘åÏî ┘üÏğ█îÏ▒┘êÏğ┘ä ┘à█î Ϭ┘êÏğ┘åÏ» Ï¿Ï▒Ïğ█î ┌®┘ä ┌®ÏğÏ▒Ï«Ïğ┘å┘ç █îÏğ ┘ü┘éÏÀ Ï¿Ï▒Ïğ█î Ï┤Ï¿┌®┘ç ICS Ï¿ÏğÏ┤Ï». ┘çÏ▒ Ï»┘ê ┘à┘êÏ▒Ï» Ï»Ï▒ Ï╣┘à┘ä Ï▒Ï« ┘à█î Ï»┘çÏ». Ïğ┘àÏğ Ï¿█îÏğ█î█îÏ» Ï¿┌»┘ê█î█î┘à ┌®┘ç ┘àÏ┤ϬÏ▒█î Ï»Ï▒ Ïğ┘à┘å█îϬ Ï│Ïğ█îÏ¿Ï▒█î Ï«┘êÏ» ┌®┘à█î ┘¥█îÏ┤Ï▒┘üϬ┘çÔÇîϬÏ▒ ÏğÏ│Ϭ ┘ê Ï»Ï▒ Ï│ÏÀÏ¡ ┌®ÏğÏ▒Ï«Ïğ┘å┘ç ┘üÏ▒Ïó█î┘åÏ» Ï«┘êÏ» Ï»ÏğÏ▒Ïğ█î ┘üÏğ█îÏ▒┘êÏğ┘ä ÏğÏ│Ϭ. Ï»Ï▒ Ïğ┘åϬ┘çÏğ█î ┘çÏ▒ ┘üÏğ█îÏ▒┘êÏğ┘äÏî Ï¿Ï▒Ïğ█î Ïğ█î┘å ┘àϽÏğ┘äÏî █î┌® Ï│┘êÏĞ█î┌å ┘êϼ┘êÏ» Ï»ÏğÏ▒Ï». ┘üÏğ█îÏ▒┘êÏğ┘ä ┘é┘êÏğ┘å█î┘å Ï▒Ïğ ÏğϼÏ▒Ïğ ┘à█î ┌®┘åÏ» ┘ê Ï│┘êÏĞ█î┌å ÏğϼÏğÏ▓┘ç ┘à█î Ï»┘çÏ» ϬÏğ ┌å┘åÏ»█î┘å ÏğϬÏÁÏğ┘ä ┘êÏğÏ▒Ï» ┘ê Ï«ÏğÏ▒ϼ Ï┤┘ê┘åÏ».

Ï¿┘ç ÏÀ┘êÏ▒ ┘àÏ╣┘à┘ê┘äÏî Ï┤Ï▒┌®Ï¬ ┘çÏğ Ï»ÏğÏ▒Ïğ█î█î ┘çÏğ█î ICS Ï«┘êÏ» Ï▒Ïğ Ï¿Ïğ ÏğϬÏÁÏğ┘ä ┘çÏ▒ █î┌® Ï¿┘ç Ï│┘êÏĞ█î┌å Ï│█î┘à ┌®Ï┤█î ┘à█î ┌®┘å┘åÏ». ┘ê Ï»Ï▒ Ï¡Ïğ┘äϬ Ïğ█îÏ»┘ç Ïó┘äÏî ┘çÏ▒ ┌å█îÏ▓█î ┌®┘ç Ï¿Ï«┘êÏğ┘çÏ» ÏğÏ▓ ÏÀÏ▒█î┘é ┘üÏğ█îÏ▒┘êÏğ┘ä ┘êÏğÏ▒Ï» Ï┤┘êÏ» ┘àϬ┘ê┘é┘ü ┘à█î Ï┤┘êÏ».

Ïğ█î┘å ┘å┘êÏ╣ Ï▒Ïğ┘ç Ïğ┘åÏ»ÏğÏ▓█î █î┌® Ï┤Ï¿┌®┘ç ┘àÏ│ÏÀÏ¡ ÏğÏ│Ϭ. Ï»ÏğÏ▒Ïğ█î█î ┘çÏğ Ï▒┘ê█î ┘ç┘à ┌å█îÏ»┘ç Ï┤Ï»┘ç Ïğ┘åÏ»Ïî Ïğ┘àÏğ Ï¿┘ç ┘àÏ╣┘åÏğ█î ┘êÏğ┘éÏ╣█î ┌®┘ä┘à┘çÏî ┘ç┘à┘ç Ïó┘å┘çÏğ ÏğÏ▓ █î┌® Ï│┘êÏĞ█î┌å Ïó┘ê█îÏ▓Ïğ┘å ┘çÏ│Ϭ┘åÏ». ┘ê ┘ç┘å┌»Ïğ┘à█î ┌®┘ç Ï┤Ï¿┌®┘ç Ï▒Ïğ Ï¿┘ç Ïğ█î┘å Ï▒┘êÏ┤ Ï▒Ïğ┘ç Ïğ┘åÏ»ÏğÏ▓█î ┘à█î ┌®┘å█îÏ»Ïî ÏóÏ»Ï▒Ï│ IP ┘çÏ▒ Ï»Ï│Ϭ┌»Ïğ┘ç Ï»Ï▒ ┘ç┘àÏğ┘å Ï▓█îÏ▒ Ï┤Ï¿┌®┘ç Ï«┘êÏğ┘çÏ» Ï¿┘êÏ».

┌å┘åÏ» ┘àÏ┤┌®┘ä Ï»Ï▒ Ïğ█î┘å Ï│ÏÀÏ¡ Ï│ÏğÏ»┘ç ÏğÏ▓ Ϭ┘éÏ│█î┘à Ï¿┘åÏ»█î Ï»Ï▒ Ï╣┘à┘ä█îÏğϬ ÏÁ┘åÏ╣Ϭ█î ┘êϼ┘êÏ» Ï»ÏğÏ▒Ï». Ïğ┘ê┘äÏî ┘üÏ▒Ïó█î┘åÏ» AÏî ┘üÏ▒Ïó█î┘åÏ» BÏî ┘ê ┘üÏ▒Ïó█î┘åÏ» C Ï¿┘ç ┘ç┘à ┘àÏ▒ϬϿÏÀ ┘çÏ│Ϭ┘åÏ». Ï¡┘à┘ä┘ç Ï¿┘ç █î┌®█î ┘à█î Ϭ┘êÏğ┘åÏ» Ï¿┘ç Ï▒ÏğϡϬ█î Ï¿┘ç Ï»█î┌»Ï▒█î ┘à┘åϬ┘é┘ä Ï┤┘êÏ». Ï¿┘åÏğÏ¿Ï▒Ïğ█î┘åÏî Ï¡┘à┘ä┘ç Ï¿┘ç ┘üÏ▒Ïó█î┘åÏ» Ïğ┘ê┘äÏî ┘éÏğÏ¿┘ä█îϬ ÏğÏÀ┘à█î┘åÏğ┘å ┘üÏ▒Ïó█î┘åÏ»┘çÏğ█î Ï»┘ê┘à ┘ê Ï│┘ê┘à Ï▒Ïğ ┘å█îÏ▓ Ϭ┘çÏ»█îÏ» ┘à█îÔÇî┌®┘åÏ» ┘ê┬á ϬÏúϽ█îÏ▒ÏğϬ Ï╣┘à┘ä█îÏğϬ█î ┘à┘ç┘àÔÇîϬÏ▒█î Ï▒Ïğ Ï»Ï▒ ┘çÏ▒ Ï¡ÏğϻϽ┘ç Ïğ█îϼÏğÏ» ┘à█îÔÇî┌®┘åÏ» ┬áϬÏğ Ï▓┘àÏğ┘å█î ┌®┘ç Ï┤Ï¿┌®┘ç Ϭ┘éÏ│█î┘àÔÇîÏ¿┘åÏ»█î Ï┤┘êÏ».

Ï»┘ê┘àÏî █î┌® ┘àϬϫÏÁÏÁ █îÏğ ┘àÏ»█îÏ▒ Ïğ┘à┘å█îϬ Ï│Ïğ█îÏ¿Ï▒█î ┘å┘à█îÔÇîϬ┘êÏğ┘åÏ» Ï«ÏÀÔÇî┘àÏ┤█î ┘üÏğ█îÏ▒┘êÏğ┘ä Ï▒Ïğ Ï¿Ï▒Ïğ█î ┘üÏ▒Ïó█î┘åÏ» A ┘àϬ┘üÏğ┘êϬ ÏğÏ▓ ┘üÏ▒Ïó█î┘åÏ» B ϬÏ╣Ï▒█î┘ü ┌®┘åÏ». Ï¿┘ç Ï»┘ä█î┘ä ┘üÏğ█îÏ▒┘êÏğ┘ä ┘êÏğÏ¡Ï»Ïî █î┌® Ï«ÏÀÔÇî┘àÏ┤█î ┘êϼ┘êÏ» Ï»ÏğÏ▒Ï». Ï¿Ï▒Ï«█î ÏğÏ▓ ┌»Ï▓█î┘å┘ç ┘çÏğ Ï¿Ï▒Ïğ█î ┘¥Ï▒Ï»ÏğϫϬ┘å Ï¿┘ç █î┌® ┘à┘êÏÂ┘êÏ╣ Ï│█îÏğÏ│Ϭ ┘êϼ┘êÏ» Ï»ÏğÏ▒Ï». Ï¿Ïğ Ïğ█î┘å Ï¡Ïğ┘äÏî Ï»Ï▒ Ï╣┘à┘äÏî ÏğϬϫÏğÏ░ ┌å┘åÏ»█î┘å Ï│█îÏğÏ│Ϭ Ï»Ï▒ █î┌® ┘üÏğ█îÏ▒┘êÏğ┘ä ┘êÏğÏ¡Ï» Ï»Ï┤┘êÏğÏ▒ ÏğÏ│Ϭ. ┘å┌®Ï¬┘ç ÏğÏÁ┘ä█î - ┘ç█î┌å ┌®Ï│ Ïğ█î┘å ┌®ÏğÏ▒ Ï▒Ïğ ┘å┘à█î ┌®┘åÏ». Ï│█îÏğÏ│ϬÔÇî┘çÏğ█î ┘àϫϬ┘ä┘ü█î Ï¿Ï▒Ïğ█î Ï┤Ï¿┌®┘ç ┘àÏ╣┘à┘ê┘äÏğ┘ï ┘êϼ┘êÏ» ┘åÏ»ÏğÏ▒Ï».

Ï»Ï▒ ┘å┘çÏğ█îϬÏî Ï»█î┘êÏğÏ▒ ÏóϬÏ┤ Ï»Ï▒ Ï│ÏÀÏ¡ ┌®ÏğÏ▒Ï«Ïğ┘å┘ç ┘àÏ╣┘à┘ê┘äÏğ┘ï┬á Ï»ÏğÏ▒Ïğ█î█î ϬϡϬ ┘àÏğ┘ä┌®█îϬ ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬ ┘ê ┘àÏ»█îÏ▒█îϬ Ïó┘å ÏğÏ│Ϭ ┬á. ┘ê ┘üÏğ█îÏ▒┘êÏğ┘ä ÏğÏ║┘äÏ¿ ÏÀ┘êÏ▒█î Ϭ┘åÏ©█î┘à ┘à█î Ï┤┘êÏ» ┌®┘ç Ï¿┘ç ┘¥┘êÏ▒Ϭ 80 ÏğϼÏğÏ▓┘ç Ï«Ï▒┘êϼ ÏğÏ▓ Ï┤Ï¿┌®┘ç Ï▒Ïğ Ï¿Ï»┘çÏ»Ïî ┌®┘ç URL Ï┤┘àÏğ Ï¿Ï▒Ïğ█î Ï▒┘üϬ┘å Ï¿┘ç ┘çÏ▒ ┘êÏ¿ Ï│Ïğ█îϬ█î ÏğÏ│Ϭ. Ïğ┌»Ï▒ ┌®ÏğÏ▒Ï¿Ï▒█î Ï»Ï▒ ┘àÏ¡█îÏÀ ICS Ï¿┘ç Ï│Ïğ█îϬ█î Ï▒┘üϬ┘ç ┘ê Ï│┘ç┘êÏğ┘ï ┘åÏ▒┘à Ïğ┘üÏ▓ÏğÏ▒┘çÏğ█î ┘àÏ«Ï▒Ï¿ Ï▒Ïğ Ï»Ïğ┘å┘ä┘êÏ» ┌®┘åÏ»Ïî Ï╣┘äÏğ┘àϬ ┌»Ï░ÏğÏ▒█î ┘å┘à█î Ï┤┘êÏ» Ï▓█îÏ▒Ïğ Ïğ█î┘å █î┌® Ïğ┘éÏ»Ïğ┘à ┘àϼÏğÏ▓ ÏğÏ│Ϭ. Ïğ┌»Ï▒ Ï┤Ï«ÏÁ█î ┘ä┘¥ ϬÏğ┘¥ Ï«┘êÏ» Ï▒Ïğ Ï¿┘ç Ï┤Ï¿┌®┘ç ICS ┘êÏÁ┘ä ┌®┘åÏ» █îÏğ Ï¿┘ç ÏÁ┘êÏ▒Ϭ Ï¿█î Ï│█î┘à ┘êÏÁ┘ä Ï┤┘êÏ»Ïî Ïó┘å ┌®ÏğÏ▒Ï¿Ï▒ ┘à█î Ϭ┘êÏğ┘åÏ» Ï¿┘ç Ï│Ïğ█îϬ ┘çÏğ█î ┘üÏ▒ÏğϬÏ▒ ÏğÏ▓ ┘üÏğ█îÏ▒┘êÏğ┘ä Ï»Ï│ϬÏ▒Ï│█î Ï»ÏğÏ┤Ϭ┘ç Ï¿ÏğÏ┤Ï». Ïğ█î┘å Ï▒┘ê█î┌®Ï▒Ï» ┘àÏ«ÏğÏÀÏ▒┘ç Ïó┘à█îÏ▓ ÏğÏ│Ϭ ┘ê Ï┤Ï¿┌®┘ç ┘çÏğ█î ICS Ï▒Ïğ Ï¿┘ç ÏÀ┘êÏ▒ Ï║█îÏ▒┘éÏğÏ¿┘ä ┘éÏ¿┘ê┘ä█î ÏóÏ│█îÏ¿ ┘¥Ï░█îÏ▒ ┘à█î ┌®┘åÏ».

Ï¿┘åÏğÏ¿Ï▒Ïğ█î┘åÏî ┌å┌»┘ê┘å┘ç Ï┤Ï¿┌®┘ç ┘çÏğ Ï»Ï▒ Ï╣┘à┘ä█îÏğϬ ┘üÏ▒Ïó█î┘åÏ»┘çÏğ█î ÏÁ┘åÏ╣Ϭ█î Ï¿Ïğ█îÏ» Ï¿Ï«Ï┤ Ï¿┘åÏ»█î Ï┤┘ê┘åÏ»Ïş ┘¥ÏğÏ│Ï« IT Ïğ█î┘å ÏğÏ│Ϭ ┌®┘ç Ï¿Ï«Ï┤ ┘çÏğ Ï▒Ïğ Ï¿Ïğ Ïğ┘üÏ▓Ïğ█îÏ┤ ┘çÏğ█î ┌®┘ê┌å┌®Ï¬Ï▒ ┘¥█îÏğÏ»┘ç Ï│ÏğÏ▓█î ┌®┘å█îÏ». ┘üÏ▒Ïó█î┘åÏ» A █î┌® ┘üÏğ█îÏ▒┘êÏğ┘ä Ï¿┘ç ÏÀ┘êÏ▒ Ï«ÏğÏÁ Ï¿Ï▒Ïğ█î ÏğÏ│Ϭ┘üÏğÏ»┘ç Ï«┘êÏ» Ï»Ï▒█îÏğ┘üϬ ┘à█î ┌®┘åÏ»Ïî ┘üÏ▒Ïó█î┘åÏ» B ┘üÏğ█îÏ▒┘êÏğ┘ä Ï«┘êÏ» Ï▒Ïğ Ï»Ï▒█îÏğ┘üϬ ┘à█î ┌®┘åÏ»Ïî ┘ê ┘ç┘à┌å┘å█î┘å ┘üÏ▒Ïó█î┘åÏ» C. Ï│┘¥Ï│Ïî ┘çÏ▒ ┘üÏğ█îÏ▒┘êÏğ┘ä Ï»ÏğÏ▒Ïğ█î █î┌® Ï│┘êÏĞ█î┌å ÏğÏ│ϬÏî ┘ê ┘çÏ▒ Ï│┘êÏĞ█î┌å Ï¿┘ç Ï»ÏğÏ▒Ïğ█î█î ┘çÏğ█î Ïó┘å ┘üÏ▒Ïó█î┘åÏ» Ï«ÏğÏÁ ┘àϬÏÁ┘ä ┘à█î Ï┤┘êÏ». Ï»Ï▒ ┘¥Ïğ█îÏğ┘åÏî ┘üÏ▒Ïó█î┘åÏ» A Ï»ÏğÏ▒Ïğ█î █î┌® ┘üÏğ█îÏ▒┘êÏğ┘ä ┘ê Ï│┘êÏĞ█î┌å Ï¿Ï▒Ïğ█î PLCÏî Ï│█îÏ│Ϭ┘à Ïğ█î┘à┘å█î ┘ê RTU ┘üÏ▒Ïó█î┘åÏ» A ÏğÏ│Ϭ.

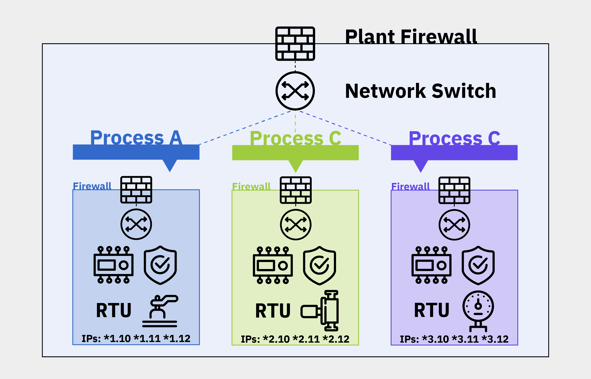

Ï┤┌®┘ä 2: Ï▒┘ê█î┌®Ï▒Ï» ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬ Ï¿┘ç Ï¿Ï«Ï┤ Ï¿┘åÏ»█î Ï┤Ï¿┌®┘ç ICS

Ï¿┘ç ÏÀ┘êÏ▒ ┘àÏ╣┘à┘ê┘äÏî Ïğ█î┘å Ï▒Ïğ┘çÔÇîÏğ┘åÏ»ÏğÏ▓█î ┘üÏğ█îÏ▒┘êÏğ┘äÔÇî┘çÏğ Ï▒Ïğ Ï¿Ï▒Ïğ█î Ïğ┘åϼÏğ┘à ┬½natting┬╗ ┘éÏ▒ÏğÏ▒ ┘à█îÔÇîÏ»┘çÏ». Natting █îÏğ ϬÏ▒ϼ┘à┘ç ÏóÏ»Ï▒Ï│ Ï┤Ï¿┌®┘çÏî Ï¿┘ç Ïğ█î┘å ┘àÏ╣┘å█î ÏğÏ│Ϭ ┌®┘ç ┘çÏ▒ ┘üÏğ█îÏ▒┘êÏğ┘ä ┘à█îÔÇîϬ┘êÏğ┘åÏ» Ï»Ïğ┘à┘å┘ç ÏóÏ»Ï▒Ï│ IP ┘àϬ┘üÏğ┘êϬ█î Ï▒Ïğ Ï¿Ï▒Ïğ█î ┘çÏ▒ ┌»Ï▒┘ê┘ç ┘¥Ï▒Ï»ÏğÏ▓Ï┤█î ┘üÏ▒Ïğ┘ç┘à ┌®┘åÏ». Ï¿Ïğ Ïğ█î┘å Ϭ┘åÏ©█î┘àÏğϬÏî Ï╣┘à┘ä█îÏğϬ ┘à█îÔÇîϬ┘êÏğ┘åÏ» █î┌® Ï«ÏÀÔÇî┘àÏ┤█î ┘üÏğ█îÏ▒┘êÏğ┘ä ϼϻÏğ┌»Ïğ┘å┘ç Ï¿Ï▒Ïğ█î ┘çÏ▒ ┘üÏ▒Ïó█î┘åÏ» Ïğ█îϼÏğÏ» ┌®┘åÏ». Ï│┘¥Ï│Ïî █î┌® ┘üÏğ█îÏ▒┘êÏğ┘ä ┘ê Ï│┘êÏĞ█î┌å ┘å█îÏ▓ Ï»Ï▒ Ï│ÏÀÏ¡ ┌®ÏğÏ▒Ï«Ïğ┘å┘ç ┘êϼ┘êÏ» Ï»ÏğÏ▒Ï». Ï¿┘åÏğÏ¿Ï▒Ïğ█î┘åÏî Ï»Ï▒ ┘¥Ïğ█îÏğ┘åÏî Ï»┘ê ┘äÏğ█î┘ç █îÏğ Ï»┘ê ┘üÏğ█îÏ▒┘êÏğ┘ä ┘êϼ┘êÏ» Ï»ÏğÏ▒Ï» - █î┌®█î Ï»Ï▒ ÏğÏÀÏ▒Ïğ┘ü ┌®┘ä Ï┤Ï¿┌®┘ç ICSÏî ┘ê Ï»█î┌»Ï▒█î Ï»Ï▒ ÏğÏÀÏ▒Ïğ┘ü ┘çÏ▒ ┘üÏ▒Ïó█î┘åÏ». Ϭ┘éÏ│█î┘à Ï¿┘åÏ»█î ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬ ┘àÏ╣┘à┘ê┘ä█î ÏğÏ▓ Ïğ█î┘å Ï▒┘ê█î┌®Ï▒Ï» ┘¥█îÏ▒┘ê█î ┘à█î ┌®┘åÏ».

ÏğÏ▓ ┘åÏ©Ï▒ Ï╣┘à┘ä█îÏî Ïğ┌»Ï▒ Ï╣┘à┘ä█îÏğϬ█î Ï¿Ï«┘êÏğ┘çÏ» Ï▒┘ê█î┌®Ï▒Ï» ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬ Ï▒Ïğ Ï¿Ï▒Ïğ█î Ϭ┘éÏ│█î┘à Ï¿┘åÏ»█î ÏğϬϫÏğÏ░ ┌®┘åÏ»Ïî ┌»Ï▒Ïğ┘å Ϭ┘àÏğ┘à Ï«┘êÏğ┘çÏ» Ï┤Ï». Ïğ┘ê┘ä█î┘å ┘àÏ▒Ï¡┘ä┘ç ┘¥█î┌®Ï▒Ï¿┘åÏ»█î ┘àϼϻϻ ┘çÏ▒ Ï»Ï│Ϭ┌»Ïğ┘ç Ï»Ï▒ Ï┤Ï¿┌®┘ç OT ÏğÏ│Ϭ. ┘à┘à┌®┘å ÏğÏ│Ϭ ┘àϼϿ┘êÏ▒ Ï┤┘ê█îÏ» ÏóÏ»Ï▒Ï│ IP ÏÁÏ»┘çÏğ Ï»Ï│Ϭ┌»Ïğ┘ç Ï▒Ïğ ϬÏ║█î█îÏ▒ Ï»┘ç█îÏ». Ïğ█î┘å █î┌® ┌®ÏğÏ¿┘êÏ│ ÏğÏ│Ϭ. Ï¿Ï▒Ïğ█î Ï╣┘à┘ä█îÏğϬ ÏÁ┘åÏ╣Ϭ█îÏî Ïğ█î┘å ┘àÏ╣┘à┘ê┘äÏğ┘ï ┘àÏ│Ϭ┘äÏ▓┘à Ï«Ï▒ÏğÏ¿█î ┘ê Ϭ┘äÏğÏ┤ ┘éÏğÏ¿┘ä Ϭ┘êϼ┘ç ÏğÏ│Ϭ. ┌®ÏğÏ▒┘à┘åÏ»Ïğ┘å Ï¿Ïğ█îÏ» Ï┤Ï¿┌®┘ç ┘çÏğ█î OT Ï▒Ïğ ┘å┘à┘êÏ»ÏğÏ▒ ┌®┘å┘åÏ» ┘ê ÏğÏ▓ ┘å┘à┘êÏ»ÏğÏ▒┘çÏğ█î ┘ä┘ê┘ä┘ç ┌®Ï┤█î ┘ê ÏğÏ¿Ï▓ÏğÏ▒ Ï»┘é█î┘é┬á (P&ID) ÏğÏ│Ϭ┘üÏğÏ»┘ç ┌®┘å┘åÏ» - ┌®┘ç ┘àÏ╣┘à┘ê┘äÏğ┘ï Ï¿Ïğ█îÏ» ϬÏú█î█îÏ» █îÏğ Ï¿┘ç Ï▒┘êÏ▓ Ï┤┘ê┘åÏ». Ï»Ï┤┘êÏğÏ▒Ïî ┘¥█î┌å█îÏ»┘ç ┘ê Ï▓┘àÏğ┘å Ï¿Ï▒ ÏğÏ│Ϭ. Ïğ┘àÏğ Ϭ┘éÏ│█î┘à Ï¿┘åÏ»█î Ïğ┘à┘å█îϬ Ï¿█îÏ┤ϬÏ▒█î Ï»ÏğÏ▒Ï»Ïî Ï»Ï▒Ï│Ϭ ÏğÏ│Ï¬Ïş

Ï╣┘äÏğ┘ê┘ç Ï¿Ï▒ Ï▒Ïğ┘ç Ïğ┘åÏ»ÏğÏ▓█î Ïğ┘ê┘ä█î┘çÏî Ï▒┘ê█î┌®Ï▒Ï» ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬ Ï¿┘ç Ï¿Ï«Ï┤ Ï¿┘åÏ»█î ICS Ï¿Ïğ█îÏ» Ï»Ï▒ ÏÀ┘ê┘ä Ï▓┘àÏğ┘å Ï¡┘üÏ© Ï┤┘êÏ» ϬÏğ ┘à┘êϽÏ▒ Ï¿ÏğÏ┤Ï». Ï»Ï▒ Ï╣┘à┘äÏî ÏğÏ║┘äÏ¿ Ïğ█î┘å ┘üÏğ█îÏ▒┘êÏğ┘ä ┘çÏğ┬á Ï¿┘ç ┘ç█î┌å ┘êϼ┘ç Ï¿┘ç Ï╣┘å┘êÏğ┘å ┘üÏğ█îÏ▒┘êÏğ┘ä ÏğÏ│Ϭ┘üÏğÏ»┘ç ┘å┘à█î Ï┤┘ê┘åÏ» . ┘ç┘à┘ç ┘é┘êÏğ┘å█î┘å Ï«Ïğ┘à┘êÏ┤ ┘çÏ│Ϭ┘åÏ» Ï▓█îÏ▒Ïğ ┘ç█î┌å ┌®Ï│ ┘å┘à█î Ϭ┘êÏğ┘åÏ» Ïó┘å┘çÏğ Ï▒Ïğ Ï¿┘ç Ï▒┘êÏ▓ ┘å┌»┘ç Ï»ÏğÏ▒Ï». Ï¿┘åÏğÏ¿Ï▒Ïğ█î┘åÏî Ϭ┘åÏ©█î┘à ┘ê Ï¡┘üÏ© ┘é┘êÏğ┘å█î┘å ┘üÏğ█îÏ▒┘êÏğ┘ä ┌åÏğ┘äÏ┤ Ï¿Ï▓Ï▒┌» Ï»█î┌»Ï▒█î Ï¿Ï▒Ïğ█î Ϭ█î┘à ┘çÏğ█î Ï╣┘à┘ä█îÏğϬ ÏÁ┘åÏ╣Ϭ█î ┘ê Ï╣┘à┘ä█îÏğϬ ÏğÏ│Ϭ.

Ï»Ï▒ ┘å┘çÏğ█îϬÏî Ïğ█î┘å Ï▒┘ê█î┌®Ï▒Ï» ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬ Ï¿Ï▒Ïğ█î Ï¿Ï«Ï┤ÔÇîÏ¿┘åÏ»█î ┘ç┘à█îÏ┤┘ç Ï¿Ïğ Ï╣┘à┘ä█îÏğϬ ÏÁ┘åÏ╣Ϭ█î Ï│ÏğÏ▓┌»ÏğÏ▒ ┘å█îÏ│Ϭ. Ï¿Ï▒Ïğ█î ┘àϽÏğ┘äÏî Ïğ┌»Ï▒ Ï▒ÏğÏ¿ÏÀ Ïğ┘åÏ│Ïğ┘å ┘ê ┘àÏğÏ┤█î┘å Ï┤┘àÏğ (HMI) Ï«ÏğÏ▒ϼ ÏğÏ▓ ┘üÏğ█îÏ▒┘êÏğ┘ä ┘éÏ▒ÏğÏ▒ ┌»█îÏ▒Ï»Ïî ┌å┘ç ÏğϬ┘üÏğ┘é█î ┘à█îÔÇîÏğ┘üÏ¬Ï»Ïş Ï│┘¥Ï│ Ï¡┘üÏ▒┘ç ┘çÏğ█î█î Ï»ÏğÏ▒█îÏ» ┌®┘ç ÏğÏ▓ HMI Ï¿┘ç ┘çÏ▒ ┘üÏ▒Ïó█î┘åÏ» Ï¿┘ç Ï╣┘éÏ¿ ┘ê ϼ┘ä┘ê ┘à█î Ï▒┘ê┘åÏ». █îÏğ Ïğ┌»Ï▒ Ï╣┘à┘ä█îÏğϬ ┘åÏÁÏ¿ ┘üÏğ█îÏ▒┘êÏğ┘ä Ï¿Ïğ┘äÏğ█î█î ┘åÏ»ÏğÏ┤Ϭ┘ç Ï¿ÏğÏ┤Ï»Ïî █î┌® HMI ┘àÏ¡┘ä█î Ï»ÏğÏ▒█îÏ».

Ï▒┘ê█î┌®Ï▒Ï» ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬ Ï¿┘ç Ï¿Ï«Ï┤ÔÇîÏ¿┘åÏ»█î ICS ┘à█îÔÇîϬ┘êÏğ┘åÏ» Ï│┘êÏ»┘à┘åÏ» Ï¿ÏğÏ┤Ï» ┘ê Ï¿Ïğ ┘üÏğ█îÏ▒┘êÏğ┘äÔÇî┘çÏğ█î█î ┌®┘ç Ï¿┘ç Ï»Ï▒Ï│Ϭ█î ┘àÏ»█îÏ▒█îϬ ┘à█îÔÇîÏ┤┘ê┘åÏ» ┌®ÏğÏ▒ ┘à█îÔÇî┌®┘åÏ». Ïğ┘àÏğ Ï»Ï▒ Ï╣┘à┘äÏî Ï¿┘ç ┘ê█î┌İ┘ç Ï¿Ï▒Ïğ█î Ï╣┘à┘ä█îÏğϬ ┘àϬ┘àÏ▒┌®Ï▓ Ï¿Ï▒ Ï¡┘üÏ© ┌®┘åϬÏ▒┘äÏî Ï»Ï▒ Ï»Ï│ϬÏ▒Ï│ Ï¿┘êÏ»┘å ┘ê ┘éÏğÏ¿┘ä█îϬ ÏğÏÀ┘à█î┘åÏğ┘åÏî Ï│ϫϬ ϬÏ▒█î┘å Ï¿Ï«Ï┤ ÏğÏ▒Ï│Ïğ┘ä ┘àϼϻϻ ┘ê Ï¿Ï▒┌åÏ│Ï¿ ┌»Ï░ÏğÏ▒█î ┘àϼϻϻ ┘ç┘à┘ç Ï»ÏğÏ▒Ïğ█î█î ┘çÏğ ┘ê Ï│┘¥Ï│ Ï¡┘üÏ© Ïó┘å┘çÏğ Ï»Ï▒ ÏÀ┘ê┘ä Ï▓┘àÏğ┘å ÏğÏ│Ϭ.

Ï¿┘åÏğÏ¿Ï▒Ïğ█î┘åÏî Ï╣┘à┘ä█îÏğϬ ÏÁ┘åÏ╣Ϭ█î Ï¿Ï▒Ïğ█î Ï¿Ï«Ï┤ Ï¿┘åÏ»█î Ï┤Ï¿┌®┘ç ┘çÏğ█î ICS Ï«┘êÏ» ┌å┘ç ┌®ÏğÏ▒█î ┘à█î Ϭ┘êÏğ┘å┘åÏ» Ïğ┘åϼÏğ┘à Ï»┘ç┘åÏ»Ïş ┘¥ÏğÏ│Ï«: █î┌® Ï▒┘ê█î┌®Ï▒Ï» Ϭ┘éÏ│█î┘àÔÇîÏ¿┘åÏ»█î ICS Ï│ÏğϫϬ┘çÔÇîÏ┤Ï»┘ç Ï¿Ïğ Ϭϼ┘ç█îÏ▓ÏğϬ Ïğ┘à┘å█îϬ█î ÏÁ┘åÏ╣Ϭ█î ┘à┘åÏğÏ│Ï¿Ïî Ï┤Ï¿█î┘ç Ï¿┘ç Ï▒┘ê█î┌®Ï▒Ï» Ϭ┘éÏ│█î┘àÔÇîÏ¿┘åÏ»█î ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬÏî Ïğ┘àÏğ Ï¿Ï▒Ïğ█î Ϭ█î┘àÔÇî┘çÏğ█î Ï╣┘à┘ä█îÏğϬ█î Ï¿Ï│█îÏğÏ▒ ┘êÏğ┘éÏ╣█îÔÇîϬÏ▒Ïî ÏğϼÏ▒Ïğ ┌®┘å█îÏ».

Ï¿█îÏğ█î█îÏ» Ï¿┘ç Ï┤Ï¿┌®┘ç ┘àÏ╣┘à┘ê┘ä█î ICS Ï«┘êÏ» Ï¿Ï▒┌»Ï▒Ï»█î┘à ┘ê Ï¿┌»┘ê█î█î┘à ┌®┘ç Ïğ█î┘å Ï│┘ç ┘üÏ▒Ïó█î┘åÏ» Ï│┘ç Ï»ÏğÏ▒Ïğ█î█î Ï¡█îÏğϬ█î Ï»Ï▒ Ïğ█î┘å Ï┤Ï¿┌®┘ç ┘çÏ│Ϭ┘åÏ». Ï¿Ï»┘ê┘å ÏğÏ▒Ï│Ïğ┘ä ┘àϼϻϻ █îÏğ ┘àÏ╣┘àÏğÏ▒█î ┘àϼϻϻ ┌å█îÏ▓█îÏî ┘à█îÔÇîϬ┘êÏğ┘å Ï¿┘ç ϼÏğ█î ┘üÏğ█îÏ▒┘êÏğ┘ä ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬÏî █î┌® Ï»Ï│Ϭ┌»Ïğ┘ç Ïğ┘à┘å█îϬ█î ICS Ï¿█îÔÇîÏ│█î┘à ÏğÏÂÏğ┘ü┘ç ┌®Ï▒Ï».

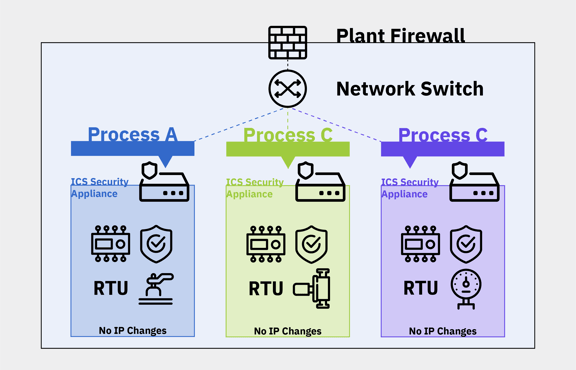

Ï┤┌®┘ä 3: █î┌® Ï▒┘ê█î┌®Ï▒Ï» ┘çÏ»┘ü┘à┘åÏ» Ï¿Ï▒Ïğ█î Ϭ┘éÏ│█î┘à Ï¿┘åÏ»█î Ï┤Ï¿┌®┘ç ICS

Ïğ█î┘å ÏğÏ¿Ï▓ÏğÏ▒ Ïğ┘à┘å█îϬ█î ┘à┘åÏğÏ│Ï¿ Ï¿Ï▒Ïğ█î ICS ┘à█îÔÇîϬ┘êÏğ┘åÏ» Ï┤Ï¿┌®┘ç ICS Ï▒Ïğ ┘åÏ©ÏğÏ▒Ϭ ┌®┘åÏ»Ïî Ϭ┘àÏğ┘à ϬÏ▒Ïğ┘ü█î┌® Ï║█îÏ▒┘àϼÏğÏ▓ Ï▒Ïğ Ï¡Ï░┘ü ┌®┘åÏ»Ïî Ï»Ï▒ ┘à┘êÏ▒Ï» ϬÏ▒Ïğ┘ü█î┌® Ï║█îÏ▒Ï╣ÏğÏ»█î ┘çÏ┤Ï»ÏğÏ▒ Ï»┘çÏ» ┘ê Ï¿┘ç ϬÏ▒Ïğ┘ü█î┌® ┘àϼÏğÏ▓ ÏğϼÏğÏ▓┘ç Ï╣Ï¿┘êÏ▒ Ï»┘çÏ». Ïğ█î┘å Ï▒┘ê█î┌®Ï▒Ï» Ï¿┘ç Ïğ┘¥Ï▒ÏğϬ┘êÏ▒┘çÏğ ┌®┘åϬÏ▒┘ä Ï¿█îÏ┤ϬÏ▒█î Ï»Ï▒ ┘çÏ▒ █î┌® ÏğÏ▓ Ïğ█î┘å ┘å┘éÏğÏÀ Ϭ┘éÏ│█î┘à Ï¿┘åÏ»█î ICS ┘à█î Ï»┘çÏ». Ï¿┘ç Ï╣┘å┘êÏğ┘å ┘àϽÏğ┘äÏî Ïğ┌»Ï▒ ┘üÏ▒Ïó█î┘åÏ» A █î┌® HMI ┘àÏ¡┘ä█î Ï»ÏğÏ┤Ϭ┘ç Ï¿ÏğÏ┤Ï»Ïî Ïğ┘¥Ï▒ÏğϬ┘êÏ▒ ┘à█î Ϭ┘êÏğ┘åÏ» Ïó┘å Ï▒Ïğ Ï¿┘ç ┌»┘ê┘å┘ç Ïğ█î Ϭ┘åÏ©█î┘à ┌®┘åÏ» ┌®┘ç HMI ┘ü┘éÏÀ ϿϬ┘êÏğ┘åÏ» Ï¿Ïğ PLCÏî Ï│█îÏ│Ϭ┘à Ïğ█î┘à┘å█î ┘ê RTU ┘üÏ▒Ïó█î┘åÏ» A ÏÁϡϿϬ ┌®┘åÏ». Ï╣┘äÏğ┘ê┘ç Ï¿Ï▒ Ïğ█î┘åÏî Ï¿Ïğ Ï»Ï│Ϭ┌»Ïğ┘ç Ïğ┘à┘å█îϬ█î ICSÏî █î┌® Ïğ┘¥Ï▒ÏğϬ┘êÏ▒ ┘à█î Ϭ┘êÏğ┘åÏ» Ï¿┘ç ┘êÏÂ┘êÏ¡ ϬÏ▒Ïğ┘ü█î┌® ┘àϼÏğÏ▓ Ï¿█î┘å HMI ┘ê PLCÏî Ï│█îÏ│Ϭ┘à Ïğ█î┘à┘å█î ┘ê RTU Ï▒Ïğ ϬÏ╣Ï▒█î┘ü ┘ê ϬÏú█î█îÏ» ┌®┘åÏ». Ï¿Ïğ ÏğÏ│Ϭ┘üÏğÏ»┘ç ÏğÏ▓ Ïğ█î┘å Ï▒┘ê█î┌®Ï▒Ï» Ϭ┘éÏ│█î┘à Ï¿┘åÏ»█î ICS ┘çÏ»┘ü┘à┘åÏ»Ïî ┘ç█î┌å ┘å█îÏğÏ▓█î Ï¿┘ç Ϭ┘åÏ©█î┘à ┘àϼϻϻ █îÏğ ÏğÏ▒Ï│Ïğ┘ä ┘àϼϻϻ Ï»Ï│Ϭ┌»Ïğ┘ç ┘çÏğ █îÏğ ÏğϫϬÏÁÏğÏÁ ÏóÏ»Ï▒Ï│ ┘çÏğ█î IP ϼϻ█îÏ» ┘êϼ┘êÏ» ┘åÏ»ÏğÏ▒Ï».

┘àÏ»┘ä Ϭ┘éÏ│█î┘àÔÇîÏ¿┘åÏ»█î Ï┤Ï¿┌®┘ç ICS ÏğÏ▒ÏğÏĞ┘çÔÇîÏ┤Ï»┘ç Ϭ┘å┘çÏğ Ï│┘ç ┘üÏ▒Ïó█î┘åÏ» Ï»ÏğÏ▒Ï»Ïî Ïğ┘àÏğ Ï╣┘à┘ä█îÏğϬ ÏÁ┘åÏ╣Ϭ█î ┘êÏğ┘éÏ╣█î ┘à█îÔÇîϬ┘êÏğ┘åÏ» ÏÁÏ»┘çÏğ █îÏğ ┌å┘åÏ» Ï»Ï│Ϭ┌»Ïğ┘ç Ï»ÏğÏ┤Ϭ┘ç Ï¿ÏğÏ┤Ï» ┌®┘ç ┘üÏ▒Ïó█î┘åÏ»┘çÏğ█î ┘àϫϬ┘ä┘ü Ï▒Ïğ ┌®┘åϬÏ▒┘ä ┘à█îÔÇî┌®┘å┘åÏ». Ï¿Ïğ Ïğ█î┘å Ï▒┘ê█î┌®Ï▒Ï»Ïî ┌®┘ä Ï┤Ï¿┌®┘ç ICS Ï»Ï▒ ┘¥Ï┤Ϭ ┘üÏğ█îÏ▒┘êÏğ┘ä ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬ ┘éÏ▒ÏğÏ▒ Ï»ÏğÏ▒Ï»Ïî Ïğ┘àÏğ ┘¥Ï│ ÏğÏ▓ Ïó┘å Ï┤┘àÏğ┬á ┌å┘åÏ»█î┘å ┘äÏğ█î┘ç┬á ÏğÏ▓ ┘ä┘êÏğÏ▓┘à Ïğ┘à┘å█îϬ█î ÏğϫϬÏÁÏğÏÁ█î ICS Ï»Ï▒ Ï┤Ï¿┌®┘ç ICS Ï»ÏğÏ▒█îÏ». Ïğ┘¥Ï▒ÏğϬ┘êÏ▒┘çÏğ ┘à█î Ϭ┘êÏğ┘å┘åÏ» ϬÏ▒Ïğ┘ü█î┌® ┘çÏ▒ ┘üÏ▒Ïó█î┘åÏ» ┌»Ï│Ï│Ϭ┘çÏî ┘çÏ▒ Ï│█îÏ│Ϭ┘à Ïğ█î┘à┘å█î ┘ê ┘çÏ▒ RTU Ï▒Ïğ ┘åÏ©ÏğÏ▒Ϭ ┘ê ┌®┘åϬÏ▒┘ä ┌®┘å┘åÏ».

Ïğ┌®┘å┘ê┘åÏî ┘ç┘à┘ç ┌å█îÏ▓ Ï»Ï▒ Ï┤Ï¿┌®┘ç ICS ┘ê ┘üÏ▒Ïó█î┘åÏ»┘çÏğ█î Ï¡█îÏğϬ█î Ï¿┘ç ÏÀ┘êÏ▒ ┘à┘åÏÀ┘é█î ┘é┘ü┘ä Ï┤Ï»┘ç Ïğ┘åÏ».┬á┘ü┘éÏÀ Ïó┘å┌å┘ç Ï¿┘ç ÏÁÏ▒ÏğϡϬ ┘àϼÏğÏ▓ ÏğÏ│Ϭ ┘àϼÏğÏ▓ ÏğÏ│Ϭ - ϬÏ▒Ïğ┘ü█î┌® ┘àϼÏğÏ▓ Ï¿Ï▒Ïğ█î ÏğϬÏÁÏğ┘ä Ï¿┘ç Ï»┘å█îÏğ█î Ï«ÏğÏ▒ϼ ϡϬ█î ┌®┘åϬÏ▒┘ä ┘à█î Ï┤┘êÏ». ÏğÏ▓ ┘ç┘àÏğ┘å ┘ä┘êÏğÏ▓┘à Ïğ┘à┘å█îϬ█î ICS ┘à█î Ϭ┘êÏğ┘å Ï¿Ï▒Ïğ█î ┘àÏ¡Ï»┘êÏ» ┌®Ï▒Ï»┘å Ï»Ï│ϬÏ▒Ï│█î ÏğÏ▓ Ï▒Ïğ┘ç Ï»┘êÏ▒ Ï¿Ï▒Ïğ█î ┘üÏ▒┘êÏ┤┘åÏ»┌»Ïğ┘å ┘ê ÏğÏ┤Ï«ÏğÏÁ ϽÏğ┘äϽ Ϭ┘å┘çÏğ Ï»Ï▒ ÏÁ┘êÏ▒Ϭ ┘äÏ▓┘ê┘à ÏğÏ│Ϭ┘üÏğÏ»┘ç ┌®Ï▒Ï».

Ï¿┘ç ÏÀ┘êÏ▒ Ï«┘äÏğÏÁ┘çÏî Ïğ█î┘å Ï▒┘ê█î┌®Ï▒Ï» Ï¿Ï▒Ïğ█î Ϭ┘éÏ│█î┘àÔÇîÏ¿┘åÏ»█î ICS Ï¿Ï▒ Ï▒┘ê█î Ï┤Ï¿┌®┘çÔÇî┘çÏğ█î ┘àÏ│ÏÀÏ¡ ┘à┘êϼ┘êÏ» ┌®ÏğÏ▒ ┘à█îÔÇî┌®┘åÏ» (Ïğ┌»Ï▒┌å┘ç ┘äÏğÏ▓┘à ┘å█îÏ│Ϭ)Ïî ┌®┘åϬÏ▒┘ä Ï╣┘à┘ä█îÏğϬ█î ┘ê Ïğ┘à┘å█îϬ Ï¿Ï│█îÏğÏ▒ Ï¿█îÏ┤ϬÏ▒█î Ï▒Ïğ ÏğÏ▒ÏğÏĞ┘ç ┘à█îÔÇîÏ»┘çÏ» ┘ê ÏğÏ▓ ┘åÏ©Ï▒ ┘à┘åÏğÏ¿Ï╣ ┘àÏğ┘ä█îÏî ┘å█îÏ▒┘ê█î ┌®ÏğÏ▒Ïî ┘ê Ï▓┘àÏğ┘å ÏğÏ▓ ┌®ÏğÏ▒ Ïğ┘üϬÏğÏ»┌»█î Ï¿Ïğ┘ä┘é┘ê┘ç Ï¿Ï│█îÏğÏ▒ ┌®┘àϬÏ▒ ÏğÏ▓ Ï▒┘êÏ┤ Ï│┘åϬ█î Ϭ┘éÏ│█î┘àÔÇîÏ¿┘åÏ»█î ┘ü┘åÏğ┘êÏ▒█î ÏğÏÀ┘äÏğÏ╣ÏğϬ ┘çÏ▓█î┘å┘ç Ï»ÏğÏ▒Ï».

ÏğÏ╣Ϭ┘àÏğÏ» ÏÁ┘üÏ▒ Ï»Ï▒ ICS ┌å█îÏ│Ï¬Ïş ÏğÏ╣Ϭ┘àÏğÏ» ÏÁ┘üÏ▒ Ï»Ï▒ █î┌® ┘àÏ¡█îÏÀ ICS █î┌® ÏğÏÁ┘ä Ï¿Ï▒Ïğ█î┬á Ï¡┘üÏ© Ï»Ï│ϬÏ▒Ï│█î Ï»┘é█î┘é ┘ê ┌®┘åϬÏ▒┘äÔÇî┘çÏğ█î ÏğÏ▒ϬϿÏğÏÀ█î ┬áÏ¿Ïğ Ï¡ÏÁ┘ê┘ä ÏğÏÀ┘à█î┘åÏğ┘å ÏğÏ▓ Ïğ█î┘å┌®┘ç ┘ü┘éÏÀ ┌®ÏğÏ▒Ï¿Ï▒Ïğ┘å ┘ê Ï»Ï│Ϭ┌»Ïğ┘çÔÇî┘çÏğ█î ϬÏú█î█îÏ» Ï┤Ï»┘ç Ïğ█î┘à┘å Ï¿┘ç ┘çÏ▒ ┘üÏ▒Ïó█î┘åÏ» █îÏğ Ï»Ï│Ϭ┌»Ïğ┘ç█î Ï»Ï▒ Ï┤Ï¿┌®┘ç Ï»Ï│ϬÏ▒Ï│█î Ï»ÏğÏ▒┘åÏ»Ïî ÏğÏ│Ϭ. ϡϬ█î ÏğÏ▒ϬϿÏğÏÀÏğϬ Ï»ÏğÏ«┘ä█î ┘å█îÏ▓ Ï¿┘ç ÏÀ┘êÏ▒ ┘¥█îÏ┤ ┘üÏ▒Ï ┘éÏğÏ¿┘ä ÏğÏ╣Ϭ┘àÏğÏ» ┘å█îÏ│Ϭ┘åÏ».

Ï¿Ï▓Ï▒┌»Ï¬Ï▒█î┘å ┘àÏ┤┌®┘ä Ï¿┘ç ÏÀ┘êÏ▒ Ï│┘åϬ█î Ï¿Ïğ ┘àÏ»┘ä ÏğÏ╣Ϭ┘àÏğÏ» ÏÁ┘üÏ▒ ┘¥█î┌å█îÏ»┌»█î ÏğÏ│ϬÏî Ïğ┘àÏğ Ïğ┘à┘å█îϬ ┘ç┘à█îÏ┤┘ç █î┌® ┘üÏ▒Ïó█î┘åÏ» ÏğÏ│ϬÏî ┘å┘ç █î┌® ┌®ÏğÏ▒ Ϭ┘åÏ©█î┘à ┘ê ┘üÏ▒Ïğ┘à┘êÏ┤ ┌®Ï▒Ï»┘å.

Ï¿Ïğ Ï▒┘ê█î┌®Ï▒Ï» ┘çÏ»┘ü┘à┘åÏ» Ϭ┘éÏ│█î┘à Ï¿┘åÏ»█î ICS ┌®┘ç Ï»Ï▒ Ï¿Ïğ┘äÏğ Ϭ┘êÏÂ█îÏ¡ Ï»ÏğÏ»┘ç Ï┤Ï»Ïî Ï╣┘à┘ä█îÏğϬÏî Ïğ┘¥Ï▒ÏğϬ┘êÏ▒┘çÏğ ┘ê Ϭ█î┘à ┘çÏğ█î Ïğ┘à┘å█îϬ Ï│Ïğ█îÏ¿Ï▒█î ┘à█î Ϭ┘êÏğ┘å┘åÏ» Ï┤Ï▒┘êÏ╣ Ï¿┘ç Ï│ÏğÏ»┘ç Ï│ÏğÏ▓█î Ïğ█î┘å ┘¥█î┌å█îÏ»┌»█î ┌®┘å┘åÏ». Ï¿Ïğ ┘êÏ│Ïğ█î┘ä Ïğ┘à┘å█îϬ█î ICSÏî Ï»Ï│Ϭ┌»Ïğ┘çÔÇî┘çÏğ ┘ê ÏğÏ▒ϬϿÏğÏÀÏğϬ Ï┤Ï¿┌®┘ç ICS Ï▒Ïğ ┘à█îÔÇîϬ┘êÏğ┘å ┘å┘éÏ┤┘çÔÇîÏ¿Ï▒Ï»ÏğÏ▒█î ┌®Ï▒Ï»Ïî Ï»Ï│ϬÏ▒Ï│█î ┌®ÏğÏ▒Ï¿Ï▒ Ï▒Ïğ ┌®┘åϬÏ▒┘ä ┌®Ï▒Ï»Ïî Ϭ┘àÏğ┘à ÏğÏ▒ϬϿÏğÏÀÏğϬ Ï▒Ïğ Ï»Ï▒ Ï▓┘àÏğ┘å ┘êÏğ┘éÏ╣█î ┘åÏ©ÏğÏ▒Ϭ ┌®Ï▒Ï» ┘ê ┌®┘åϬÏ▒┘äÔÇî┘çÏğ█î ÏğÏ╣Ϭ┘àÏğÏ» ÏÁ┘üÏ▒ Ï▒Ïğ ┘à█îÔÇîϬ┘êÏğ┘å ┘¥█îÏğÏ»┘çÔÇîÏ│ÏğÏ▓█î ┌®Ï▒Ï»Ïî Ï»Ï▒ ┘åϬ█îϼ┘ç Ϭ┘àÏğ┘à Ï»Ï│ϬÏ▒Ï│█îÔÇî┘çÏğ█î Ï║█îÏ▒┘àϼÏğÏ▓ Ï▒Ïğ ┘àÏ¡Ï»┘êÏ» ┌®Ï▒Ï». Ïğ█î┘å Ï▒┘ê█î┌®Ï▒Ï» Ï¿┘ç Ïğ┘¥Ï▒ÏğϬ┘êÏ▒┘çÏğ█î ICS ┘àÏ│█îÏ▒█î Ï¿Ï▒Ïğ█î Ï»Ï│Ϭ█îÏğÏ¿█î Ï¿┘ç┬á Ïğ┘à┘å█îϬ Ï│Ïğ█îÏ¿Ï▒█î ┘¥█îÏ┤Ï▒┘üϬ┘ç ┬áÏ¿Ï»┘ê┘å ┘àÏ╣┘àÏğÏ▒█î ┘àϼϻϻ ┌®┘ä Ï┤Ï¿┌®┘ç ICS ┘à█î Ï»┘çÏ».